… e 100.000 !!!

Sono passati circa 2 anni da quando ho iniziato a comunicare quasi per gioco ad AbuseIPDB gli indirizzi IP che cercano di effettuare tentativi fraudolenti verso alcuni server (circa una ventina, non critici) che gestisco in maniera diretta o indiretta per aziende della PMI. E questo “gioco” di information security ha portato alla segnalazione di 100.000 indirizzi IP (chiaramente anche al relativo blocco).

Se volessimo fare una statistica, 100.000 indirizzi IP distinti in circa 2 anni, equivalgono a poco più di 4.000 indirizzi IP segnalati al mese, circa 140 al giorno. Non sono tanti, ma basta farne passare anche qualcuno che il danno potenziale prodotto potebbe essere ingente.

Ma quando parlo di eventi e di tentativi di accesso fraudolento, a cosa mi riferisco? Mi riferisco a tentativi di scanning, di acquisizione di informazioni (anche non direttamente pertinenti al servizio analizzato), a tecniche a tattiche di compromissione tramite exploit, a tentativi di esecuzione di codici remoto e/o tentativi di modifiche del servizio tramite compromissione del package installato.

Queste tecniche e tattiche sono state “standardizzate” nel MITRE ATT&CK®, una base di conoscenza globale basata su osservazioni del mondo reale.

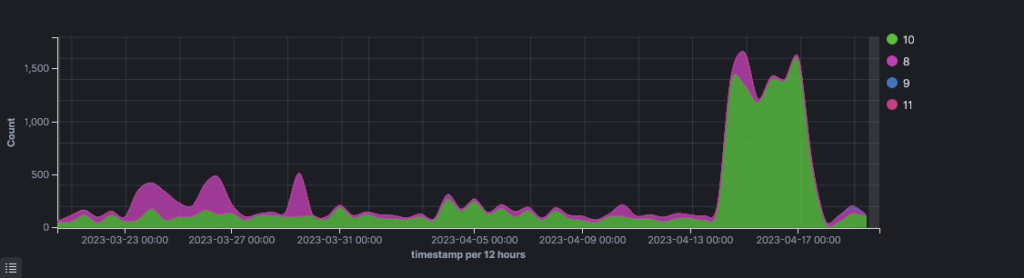

Ad ogni evento viene associato un livello di gravità (severity) e gli eventi sono messi in correlazione tra loro; dalla semplice attività di recognissance, volta a scovare e raccogliere informazioni viene associato un livello inferiore a 4; ai tentativi avanzati di exploit e remote code execution viene associato un livello inferiore ad 10; al tentativo di tecniche di attacco di tipo persistence viene associato il livello massimo di alerting (pari a 12).

Quando si parla di attacchi informatici, subito l’immaginazione collettiva è rivolta ad un essere con il cappuccio (ed a volte con una maschera) che opera nel buio della sua stanza e smanetta in maniera irrefrenabile sulla tastiera: l’hacker. Ma chi è un hacker?

Io sono un hacker. Ma vorrei specificare bene la semantica della parola hacker. L’hacker è una persona che si occupa di information security in maniera etica e che usa le proprie conoscenze e competenze per aiutare i Clienti ad aumentare le difese informatiche e soprattutto a reagire in maniera proattiva al verificarsi di eventi anomali. In maniera analoga, il cracker (termine coniato da Richard Stallman, “guru” del software libero, fondatore della FSF e creatore della licenza GNU GPL, oggi arrivata alla versione 3.0) si riferisce invece a persone che utilizzano le proprie conoscenze in maniera illegale al fine di ottenere vantaggi, principalmente economici.

I server/servizi coinvolti in questo piccolo progetto non sono server ad alta sicurezza, server con standard PCI DSS, NIST 800-53, HIPAA o similari; sono “semplicissimi” server (on-premise o on-cloud) su cui sono installati servizi comuni che troviamo su internet: DNS, MAIL, HTTP, SSH. In aggiunta ai precedenti, esistono dei server honeypot, server gestiti con opportuni accorgimenti e su cui sono installati dei “servizi civetta” (servizi interessanti per i cracker e facilmente attaccabil quali FTP, PROXY, SQL o similari); tali server/servizi servono solamente ad accelerare il meccanismo di intrusion detection & blocking.

Se volessimo fare una statistica (inutile) sui paesi di provenienza degli attacchi, avremmo:

| Single IP Address | Country of origin |

|---|---|

| 8562 2450 2370 2154 1895 1437 1266 1133 1069 1061 | United States China Germany Singapore India Brazil South Korea Russia France United Kingdom |

I server/servizi che tutte le aziende (private e pubbliche) hanno su internet, sia on-premise (ospitati nell’infrastruttura informatica dell’azienda) che on-cloud, sono oggetti continui di tentativi di accesso fraudolento; nessuno lo può negare. Ed è per questo motivo che occorre una protezione continua verso tali server.

Ma visto che tutti lo sanno e tutti ne capiscono l’importanza, perchè continuiamo a sentire, leggere sui giornali, su internet, che l’azienda XYZ è stata attaccata da hacker, che hanno criptato dati aziendali (e spesso 😂😂😂 anche le copie di backup tenute on-line !!!), che i servizi offerti sono bloccati verso i Clienti (nel caso di azienda private) o verso il pubblico (caso più grave nel caso di aziende pubbliche), o che c’è stata un’esfiltrazione di dati.

Ricordo brevemente che in caso di “violazione di sicurezza (data breach) che comporta – accidentalmente o in modo illecito – la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l’accesso ai dati personali trasmessi, conservati o comunque trattati che ne comprometta riservatezza, l’integrità o la disponibilità“, occorre fare una denuncia al Garante per la Protezione dei Dati Personali.

Secondo il report 2023 del Clusit relativo all’information security in Italia , in Italia c’è stato un incremento del 170% circa di attacchi informatici, il 7,8% degli attacchi a livello globale è rivolto verso l’Italia. Spesso abbiamo visto come i risultati siano stati disastrosi, soprattutto nella Sanità. Come si evince anche dal grafico precedente, si è innalzata la “qualità” degli attacchi: meno attacchi, ma mirati e meglio strutturati. Questi fattori hanno contribuito ad innalzare la severity degli attacchi.

I dati riportati dal Clusit si basano su dati “ufficiali”, ossia su incidenti informatici evidenziati, resi pubblici in qualche modo. Ma non tutti gli incidenti informatici hanno obbligo di denuncia, anche perchè potrebbero portare a derive inaspettate; per questo motivo, i dati ufficiali rappresentano solo una parte dei reali attacchi informatici ufficiali: quella che si può definire la punta dell’iceberg. Solo il 30% degli attacchi viene denunciato dalle aziende, per cui questi dati rappresentano solo la punta di un enorme iceberg.

L’ information security non è un prodotto, è un processo. Non basta solo lavorare per migliorare la sicurezza delle strutture informatiche; il lavoro più importante deve essere rivolto a cambiare la mentalità delle persone (soprattutto nel management delle aziende).

La sicurezza informatica ancora oggi viene vista come qualcosa che intralcia la produttività e soprattutto, eleva esponenzialmente costi ed i budget.

Un giorno magari si capirà che perdere dati senza la possibilità di recupero (come è successo alla Sanità della Regione Lazio nel 2021, i cui dati sono stati recuperati per pura “fortuna”) non ha prezzo.