Vulnerability Assessment – GCE/GSM

Greenbone è un’azienda che ha sviluppato inizialmente OpenVAS (Open Vulnerability Assessment Scanner); il prodotto si è successivamente evoluto, distinguendosi in una parte open (GCE – Greenbone Community Edition = OpenVAS, consigliato per ambienti SOHO) e una parte commerciale (GSM – Greenbone Security Manager, consigliato per professionisti in ambienti di classe enterprise).

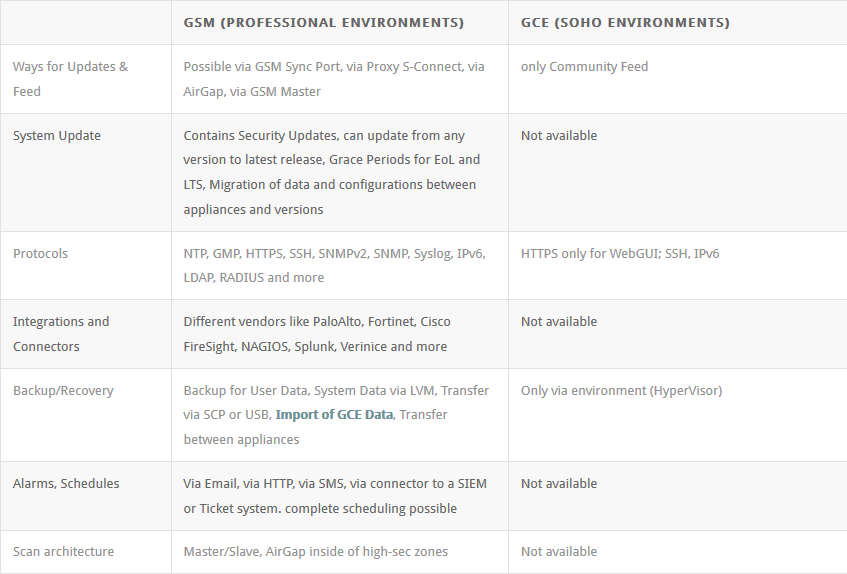

Le differenze principali tra i due prodotti GCE e GSM possono essere riassunti in questo schema:

La differenza principale sta nel feed di Network Vulnerability Test (NVTs): nella versione free del prodotto troviamo la versione gratuita del feed si chiama Greenbone Community Feed, mentre la versione a pagamento è la Greenbone Security Feed (anche se entrambi i feed vengono aggiornati quotidianamente e includono le minacce più recenti). Il feed di sicurezza include alcuni NVT avanzati destinati specificamente agli ambienti aziendali. Questa differenza non influisce sull’usabilità dello strumento per l’utente occasionale ma può essere importante se il prodotto viene utilizzato in ambienti lavorativi per uso professionale; basti pensare che il GCF contiene più di 50.000 NVT, sempre in crescita.

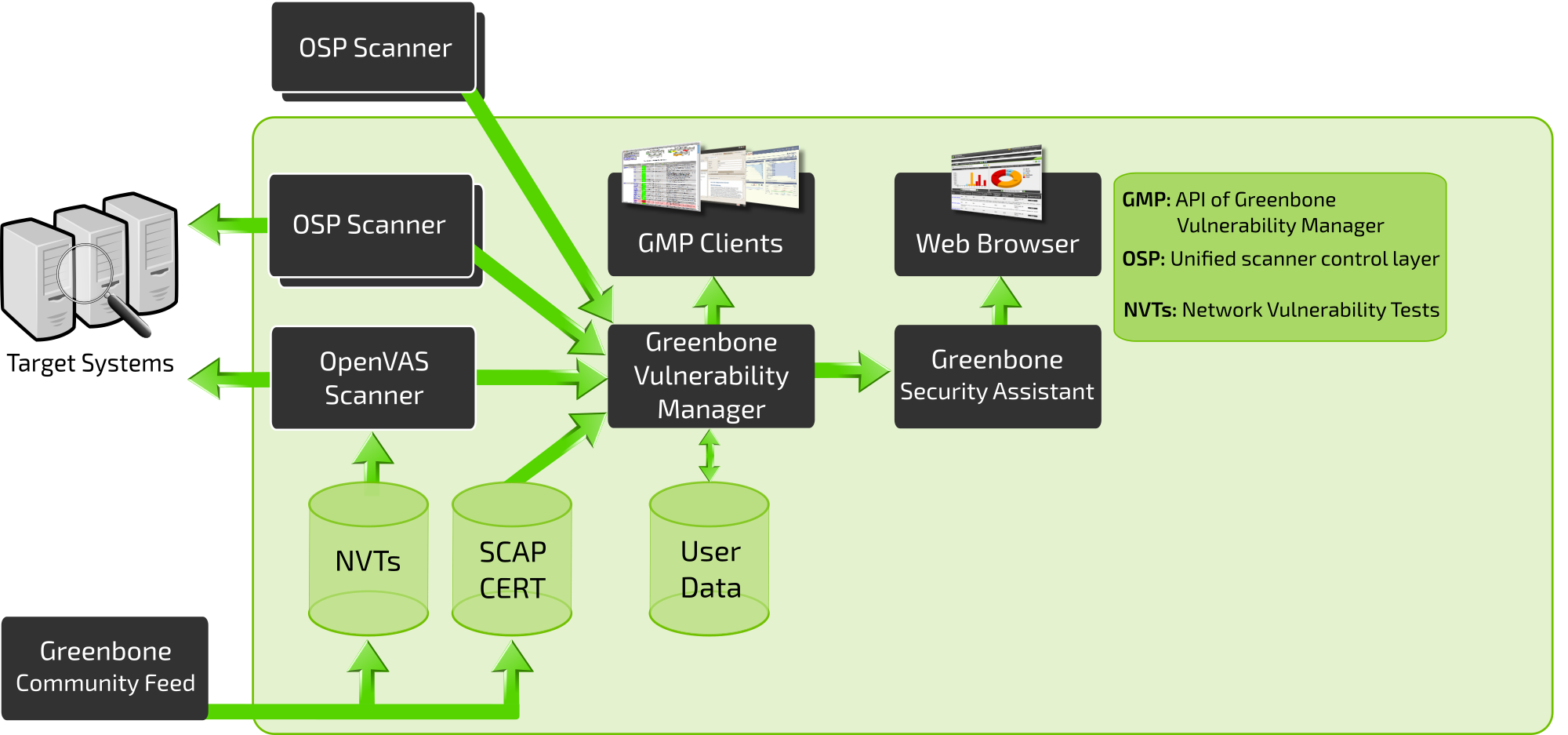

L’architettura del prodotto può essere così schematizzata:

- NVT: i Network Vulnerability Test sono i test di vulnerabilità che possono venire effettuati dal prodotto; come detto precedentemente, una parte di questi proviene dalla comunità, una parte viene invece sviluppata internamente e fa parte del prodotto commerciale;

- SCAP: lo SCAP (Security Content Automation Protocol) è un protocollo che permette l’accesso all’NVD (National Vulnerability Database, un database delle vulnerabilità gestito dal governo americano); tale database fornisce:

- check lists

- vulnerabilities

- misconfigurations

- products

- threat metrics.

L’accesso tramite SCAP viene in realtà permesso ad un subset dell’NVD, rappresentato da CVEs (Common Vulnerability and Exposures, vulnerabilità pubblicate dai vendors e ricercatori di sicurezza) , CPEs (Common Platform Enumeration, standardizzazione dei nomi utilizzati in ambito informatico) e definizioni OVAL (Open Vulnerability Assessment Language, un linguaggio standardizzato per il test delle vulnerabilità; le definizioni OVAL usano questo linguaggio per scoprire concretamente le vulnerabilità).

- CERT-Bund: gli avvisi CERT-Bund (Computer Emergency Readiness Team-Bund) sono advisor che vengono pubblicati dal team di risposta alle emergenze dell’Ufficio Federale per la Sicurezza delle Informazioni (in tedesco:Bundesamt für Sicherheit in der Informationstechnik, abbreviato in BSI). Il compito principale del CERT-Bund è garantire il funzionamento di un servizio di allerta e informazione pubblicando notizie su nuove vulnerabilità e rischi per la sicurezza, nonché minacce per i sistemi IT.

- Greenbone Vulnerability Manager (GVM): rappresenta il servizio centrale. GVMdcontrolla lo scanner OpenVAS tramite un protocollo interno, pur supportando il protocollo Open Scanner Protocol (OSP) per integrazioni eventuali con altri scanner. Il servizio offre il protocollo GMP (Greenbone Management Protocol) stateless basato su XML. Tutti i dati dei risultati di configurazione e scansione sono archiviati centralmente in un database SQL (SQLite per impostazione predefinita, PostgreSQL per scopi avanzati). Inoltre, GVM si occupa della gestione degli utenti, gruppi e ruoli. Il servizio ha un sistema di runtime interno per la pianificazione di eventi.

- Greenbone Security Assistant (GSA): è l’interfaccia Web di GVM; è composto da

- GSA – L’applicazione web;

- GSAD – Il server HTTP che comunica con GVM tramite GMP;

- OpenVAS Scanner: è il motore di scansione che esegue feed di Network Vulnerability Test (NVT)

- GVM-Tools: rappresentano la possibilità di eseguire script in batch. Questo modulo comprende client interattivi e non interattivi, possibile utilizzare python per gli script interattivi

Vediamo come installare il Greenbone Community Ed.