Vulnerability Assessment – GCE/GSM – Report analysis

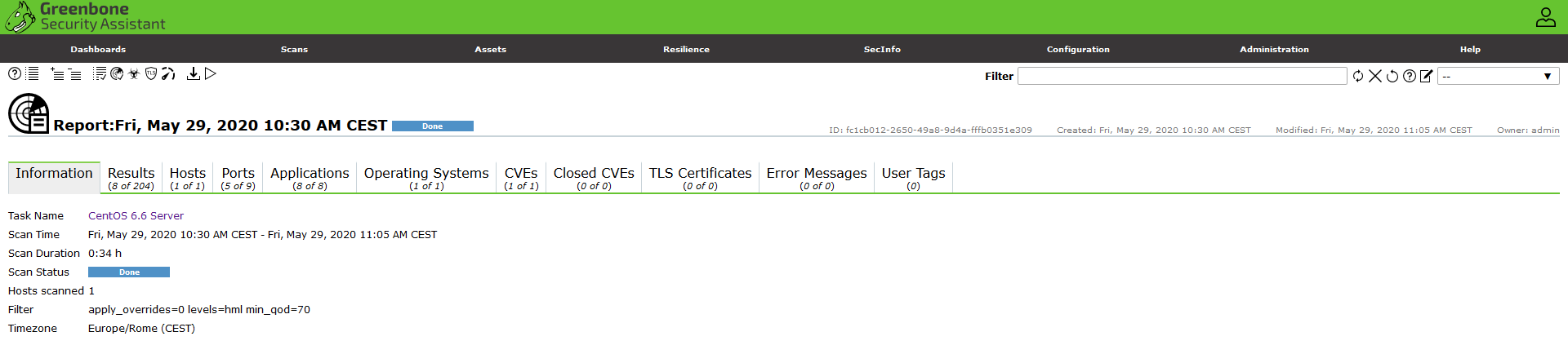

Analizziamo il report prodotto dalla fase di scansione alla ricerca di vulnerabilità. Abbiamo effettuato una scansione utilizzando come macchina target, una macchina con SO CentOS 6 senza nessuna patch installata.

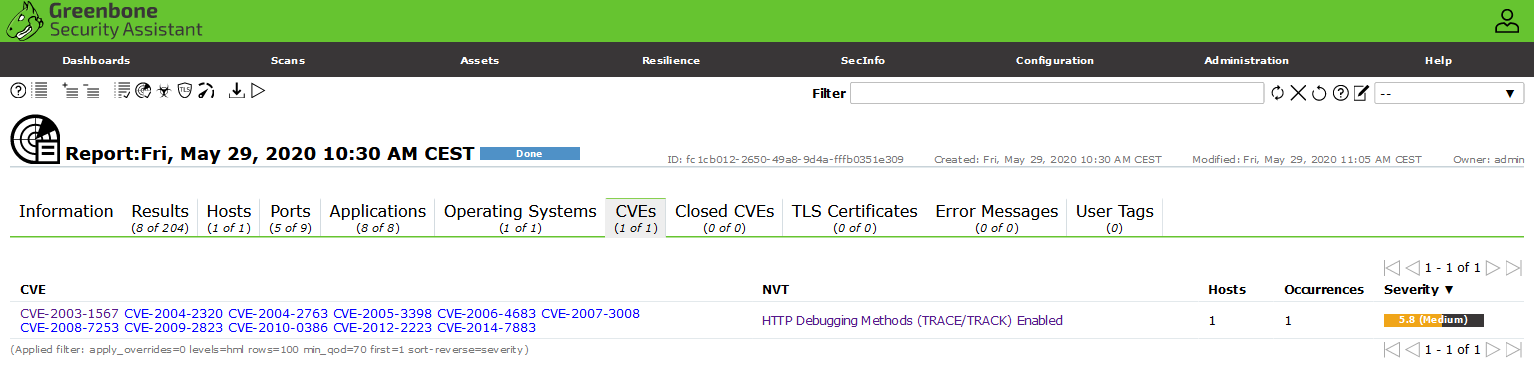

Il report è suddiviso in sezioni:

- Result

- Hosts

- Ports

- Applications

- Operating Systems

- CVEs

- Closed CVEs

- TLS Certificates

- Error Messages

- User Tags

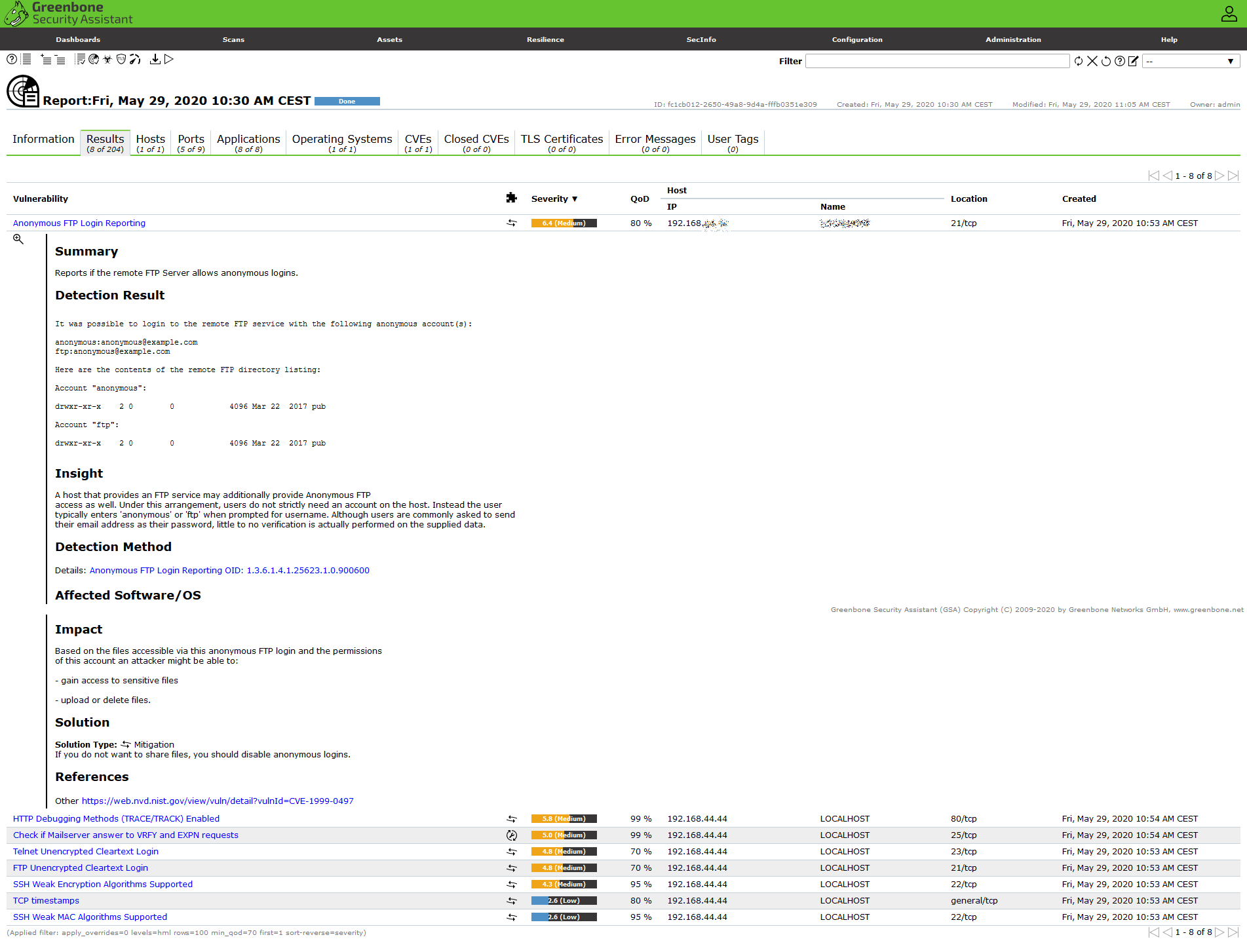

Nella sezione Results, verranno presentate le vulnerabilità trovate, in base ai plugin di scanner utilizzati confrontati con i dati immagazzinati nel DB delle vulnerabilità; troveremo anche le Severity (il grado di valutazione della vulnerabilità) e le porte di riferimento. Cliccando su una qualunque delle vulnerabilità presentate.

Verrà espansa la sezione con il relativo dettaglio; verrà visualizzata anche una possibile contromisura da adottare per mitigare/risolvere la vulnerabiltà (ove possibile):

Dal report precedente analizziamo tre parametri principali:

- Severity: La severity è un valore compreso tra 0,0 (nessuna gravità) e 10,0 (massima gravità) ed esprime anche una classe di gravità (Nessuna, Bassa, Media o Alta). Le classi di gravità sono definite dai sottointervalli dell’intervallo principale 0,0 – 10,0. Gli utenti possono scegliere di utilizzare diverse classificazioni. L’impostazione predefinita è la classificazione NVD (che è quella più comunemente usata). Tuttavia, la gravità della NVT può cambiare nel tempo. Quando si seleziona Gravità dinamica, il sistema utilizza sempre i livelli di gravità NVT più recenti per i risultati.

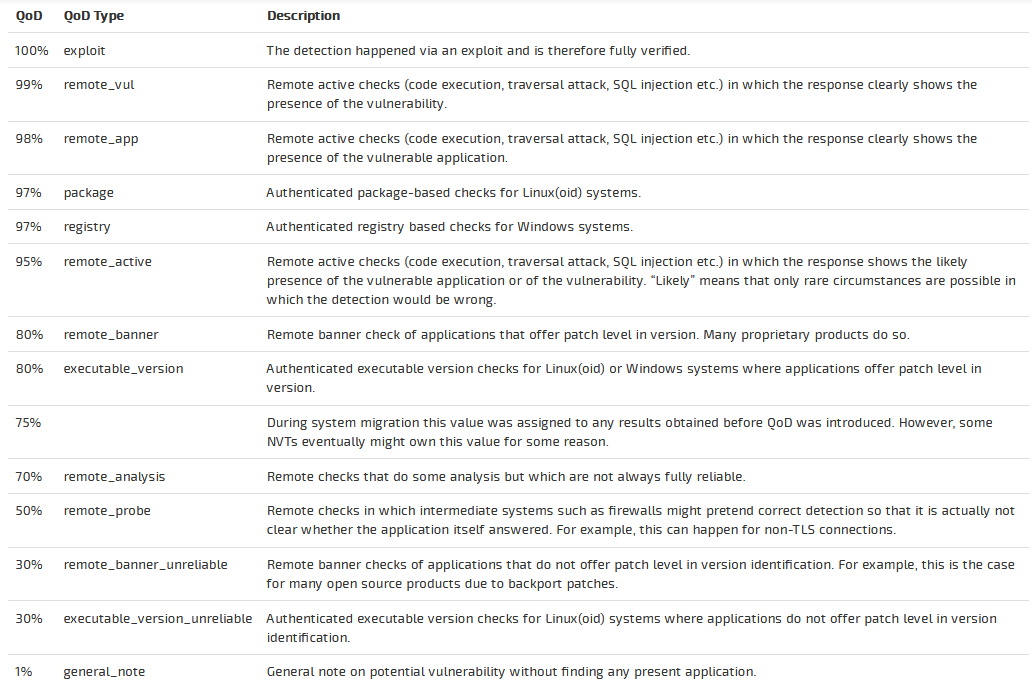

- QoD: La qualità del rilevamento (Quality of Detection) è un valore compreso tra 0% e 100% e descrive l’affidabilità del rilevamento delle vulnerabilità o del rilevamento del prodotto eseguito. Un valore uguale o prossimo al 100% indica che il rilevamento è avvenuto tramite un exploit ed è quindi completamente verificato.

La seguente tabella mette in relazione il valore del QoD, con il tipo e la relativa descrizione.

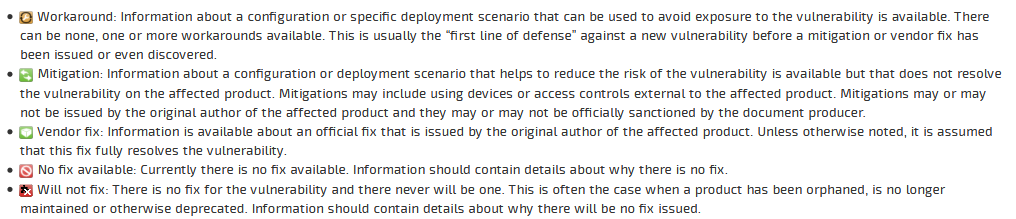

- Solution Type: In questa colonna vengono rappresentate, tramite una legenda, le possibili soluzioni per la correzione della vulnerabilità trovata (workaround, mitigation, vendor fix, no fix available e will not fix).

La combinazione che potremo trovare nel caso peggiore sarà:

- Severity = 10.0

- QoD = 100%

- Solution Type = Will not fix

Relativamente alla nostra macchina target, le vulnerabilità con severity più alta:

| Vulnerability | Mitigation | Severity | QoD |

|---|---|---|---|

| Anonymous FTP Login Reporting | Mitigation | 6.4 (Medium) | 80% |

| HTTP Debugging Methods (TRACE/TRACK) Enabled | Mitigation | 5.8 (Medium) | 99% |

| Check if Mailserver answer to VRFY and EXPN requests | Workaround | 5.0 (Medium) | 99% |

| Telnet Unencrypted Cleartext Login | Mitigation | 4.8 (Medium) | 70% |

| FTP Unencrypted Cleartext Login | Mitigation | 4.8 (Medium) | 70% |

| SSH Weak Encryption Algorithms Supported | Mitigation | 4.3 (Medium) | 95% |

| TCP timestamps | Mitigation | 2.6 (Low) | 80% |

| SSH Weak MAC Algorithms Supported | Mitigation | 2.6 (Low) | 95% |

Nella colonna CVE possiamo notare altra informazione utile:

Esiste un NVT collegato a diversi CVE; questo ci indica che la vulnerabilità indicata è utilizzata per diversi scopi ed avendo un QoD del 99%, vuol dire che può essere (facilmente) sfruttata.

Le vulnerabilità scovate sono in totale 51, e se le ordiniamo per QoD troviamo vulnerabilità importanti relative a SMB, OpenSSH, SMTP, PHP e tante altre.

In definitiva, la nostra macchina RedHat 6.0, pur avendo diverse vulnerabilità con livello medio/basso e QoD abbastanza alti, è facilmente attaccabile da eventuali malintenzionati; le falle possono venire sfruttare se non vengono messe in atto le mitigation consigliate (ad esempio, per “HTTP Debugging Methods (TRACE/TRACK) Enabled“, la mitigation consigliata risulta essere quella di disabilitare nella configurazioe del web server i metodi TRACE e TRACK come indicati nella relativa documentazione di apache).

Quello che GCE mette a disposizione è una (ottima) base di riflessione che ci deve far riflettere sulla sicurezza non solo della macchina analizzata, ma