Vulnerability Assessment – GCE/GSM – Prima scansione

Utilizziamo GCE/GSM per effettuare la nostra prima scansione alla ricerca di vulnerabilità; come target imposteremo una macchina “datata” (su internet si trovano anche installazioni molto più obsolete), sia come SO che come servizi, per vedere come si comporta il nostro scanner.

La nostra macchina target sarà così configurata:

- Sistema Operativo

- CentOS 6.6

- Servizi installati

- Bind named 9.8.2

- VSFtpd 2.2.2

- Telnet server 0.17

- Postfix 2.6.6

- MySLQ Server 5.1.73

- Samba 3.6.23

- Apache 2.2.15

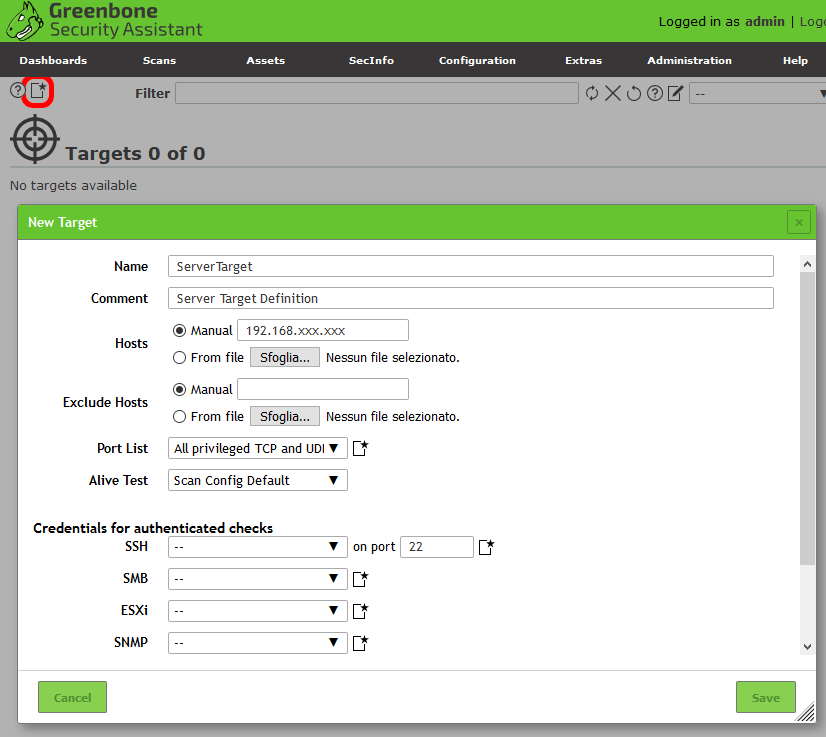

Cominciamo dunque a definire il target che chiameremo ServerTarget del nostro vulnerability scan; dal menu Configuration –> Target inseriremo:

- l’host (possiamo inserire più host separati con la virgola, definire un range, un network o caricare una lista di host da un file);

- le porte che vogliamo analizzare (nell’esempio “All privileged TCP and UDP ports“);

- il tipo di Alive Test che vogliamo usare (in questo caso viene utilizzato un “ICMP PING“)

- le eventuali credenziali per i servizi (SSH, SMB, ESXi, SNMP)

Avendo definito il nostro target, possiamo creare un nuovo task di scansione.

L’appliance GSM viene fornita con due scanner, anche se possono essere utilizzati nuovi scanner:

- OpenVAS (predefinito);

- CVE: lo scanner CVE consente di prevedere possibili rischi per la sicurezza in base alle informazioni attuali sulle vulnerabilità note della gestione SecInfo senza la necessità di una nuova scansione.

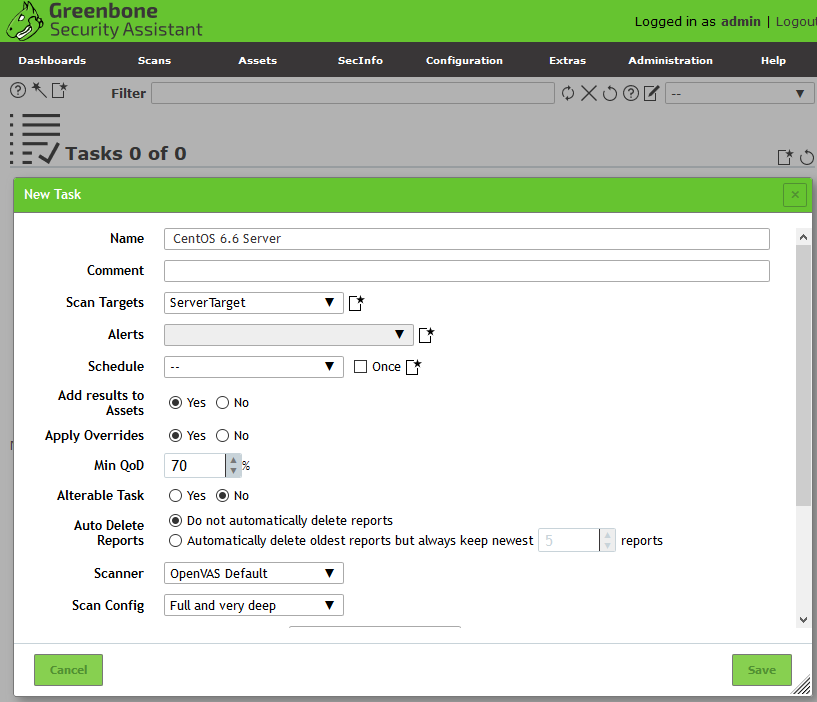

Dovendo quindi cercare vulnerabilità note, creiamo un nuovo task di scansione utilizzando :

- Scan target: ServerTarget;

- Motore di scansione: OpenVAS (Default)

- Scan Config: Full and very deep

Nel caso in cui stessimo facendo lo scan di di host multipli, potremo anche decidere:

- effettuare lo scan sequenziale;

- effettuare lo scan random;

- effettuare lo scan in maniera reverse;

- numero massimo di esecuzioni NVT per host;

- numero massimo di scansioni concorrenti.

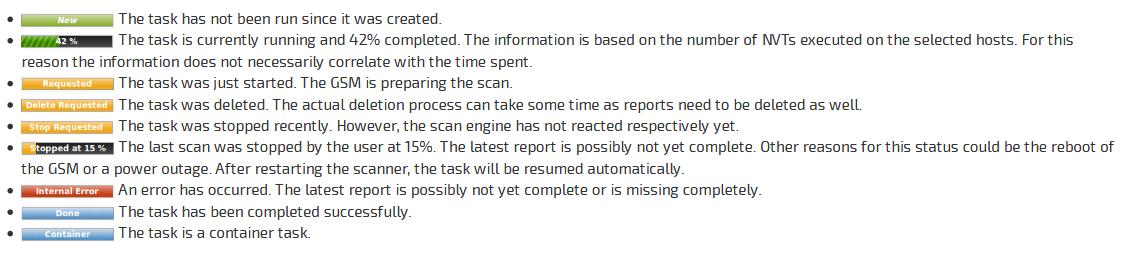

Gli stati di una scansione possono essere i seguenti:

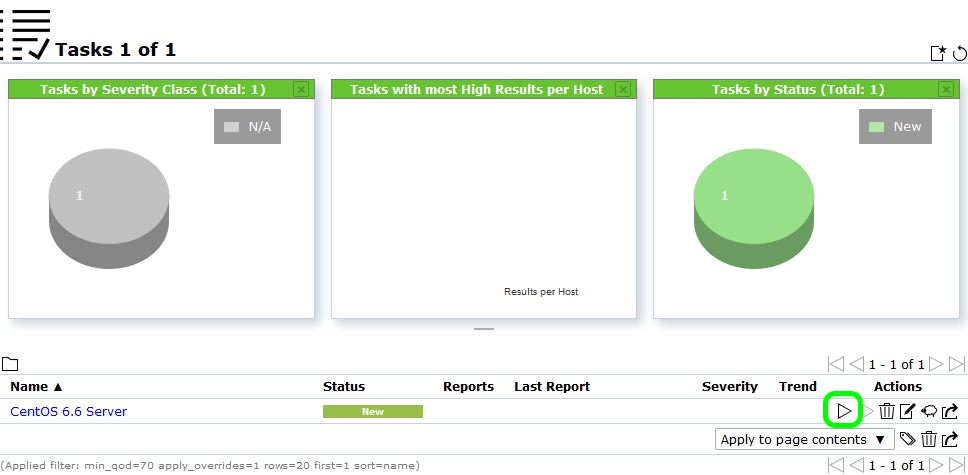

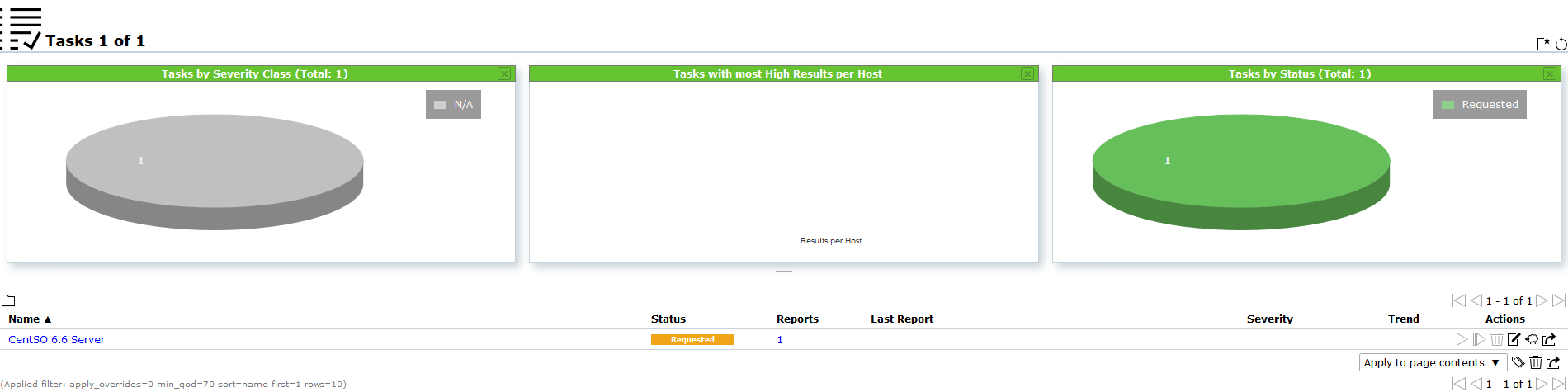

Il nuovo task creato avrà lo stato impostato su New; eseguiamo il task cliccando sul triangolino verde evidenziato:

Il nuovo task creato avrà lo stato impostato su New; eseguiamo il task cliccando sul triangolino verde evidenziato:

Lo stato del task passa a Requested (GVM chiede a OpenVAS di eseguire il task); all’interno del file di log dell’OpenVAS ( openvas.log ) troveremo le seguenti righe:

sd main:MESSAGE:2020-05-29 08h30.58 utc:3150: Starts a new scan. Target(s) : 192.168.xxx.xxx, with max_hosts = 20 and max_checks = 4 sd main:MESSAGE:2020-05-29 08h30.58 utc:3213: Testing 192.168.xxx.xxx [3213]

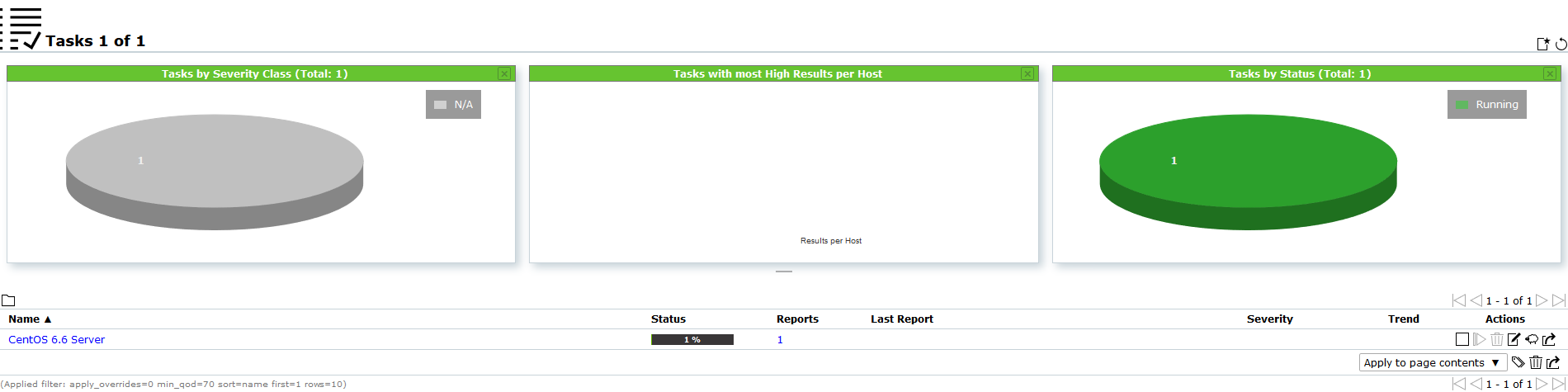

Successivamente verrà presentata la percentuale di esecuzione del task (Running – OpenVAS sta eseguendo il task):

Quando GVM chiede a OpenVAS di eseguire il task nel log del GVM troverremo:

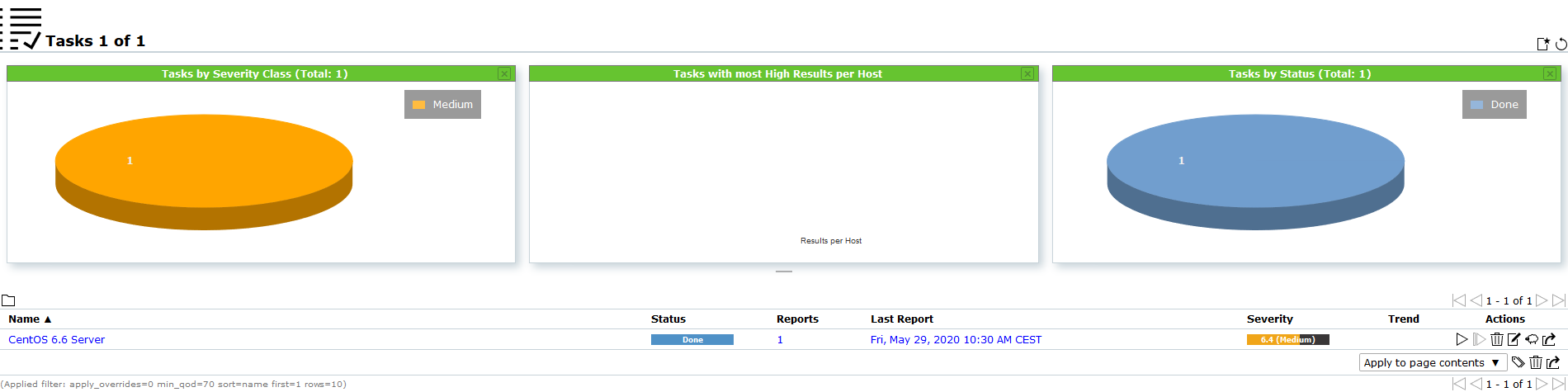

event task:MESSAGE:2020-05-29 10h31.16 CEST:2949: Status of task CentOS 6.6 Server (e937ce0e-3e1a-4cf2-8a55-1b42a5106b63) has changed to Running event task:MESSAGE:2020-05-29 11h05.32 CEST:2949: Status of task CentOS 6.6 Server (e937ce0e-3e1a-4cf2-8a55-1b42a5106b63) has changed to Done

Infine, quando il task è stato eseguito, lo stato diventerà Done e verrà presentata nella colonna “Severity” quella (media) rilevata dal task eseguito; in alto invece, il grafico a torta verrà aggiornato con il risultato dell’ultimo task eseguito.

All’interno del file di log dell’OpenVAS ( openvas.log ) troveremo le seguenti righe

sd main:MESSAGE:2020-05-29 09h04.05 utc:3213: Finished testing 192.168.xxx.xxx. Time : 1986.88 secs sd main:MESSAGE:2020-05-29 09h04.06 utc:3150: Test complete sd main:MESSAGE:2020-05-29 09h04.06 utc:3150: Total time to scan all hosts : 1999 seconds

Una volta che l’analisi è finita, verrà generato un report relativo al task eseguito; analizziamo di seguito il report per capire ed interpretare le vulnerabilità evidenziate.

← Vulnerability Assessment – GCE/GSM – Configurazione ambiente