Wazuh …. e 4

Wazuh si aggiorna e rilascia la master release 4.0.0

Ricordo brevemente che Wazuh è un sistema open source di host based intrusion detection (HIDS) basato su Ossec. Come OSSEC, Wazuh garantisce i necessari controlli di sicurezza, richiesti da standard come PCI DSS, HIPAA, GDPR e altri; fornisce funzionalità di rilevamento delle minacce, gestione della conformità e risposta agli incidenti.

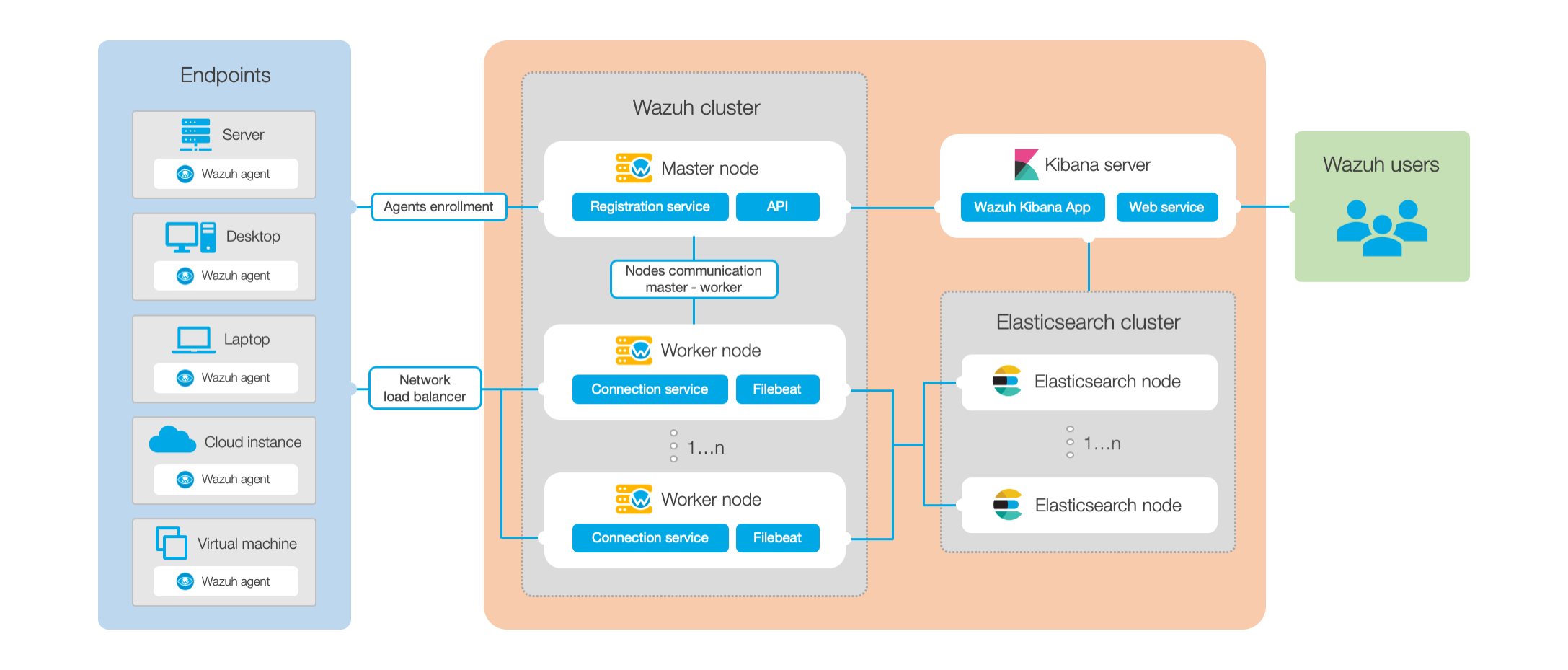

L’architettura Wazuh si basa su agent, in esecuzione sugli endpoint monitorati, che inoltrano i dati di sicurezza a un server centrale.

I dispositivi agentless (come firewall, switch, router, access point , ecc.) possono inviare attivamente i dati di registro tramite syslog, SSH o utilizzando API. Il server centrale decodifica e analizza le informazioni in arrivo e trasmette i risultati a un cluster Elasticsearch per l’indicizzazione, l’archiviazione, la visualizzazione e l’analisi.

Solitamente viene utilizzato Filebeat (un data-injection dello stack Elastic) per inoltrare in modo sicuro gli avvisi degli agent di Wazuh verso il manager, utilizzando la crittografia TLS.

Il diagramma seguente rappresenta un’architettura di distribuzione Wazuh.

La versione 4 di Wazuh introduce diversi nuove feature:

- possibilità da parte degli agent di richiedere una key al manager nel caso in cui questa fosse errata o mancante;

- migrazione del db degli agent al db del manager (è stato modificato il Framework per accedere a global.db dell’agent utilizzando wazuh-db);

- modifica del protocollo di comunicazione manager-agent basato ora su protocollo TCP;

- introdotto file di configurazione in formato yaml, per uniformarsi alla confiurazione dello stack Elastic;

- nuova gestione degli eventi di Windows FIM.

Anche a livello di API sono state introdotto diverse novità:

- le API sono ora incorporate con il manager, risultando fino a 5 vote più veloci delle versioni precedenti;

- server API basato ora su python (invece che nodejs);

- introdotto aiohttp asincrono;

- aggiunti nuovi endpoint per la gestione della sicurezza delle API;

- API Wazuh attiva e funzionante per impostazione predefinita in tutti i nodi per un ambiente cluster;

- aggiunti test di integrazione API Wazuh basati su tavern e docker;

- sicurezza API Wazuh testata e migliorata:

- aggiunto sistema di blocco DDOS;

- aggiunto sistema di blocco degli attacchi di tipo brute force;

- aggiunta la convalida del tipo di contenuto.

Vulnerability detection

- le vulnerabilità di Redhat ora vengono recuperate dai benchmark OVAL;

- i pacchetti vulnerabili Debian vengono recuperati da Security Tracker;

- il feed Debian Security Tracker può essere caricato da una posizione personalizzata;

- possibilità di gestire feed compressi per aggiornamenti offline;

- il manager ora aggiorna automaticamente il feed MSU;

- i CVE senza riferimenti a versioni partcolari definiti in tutti i feed vengono ora segnalati;

- i CVE vulnerabili e mancanti nell’NVD vengono ora segnalati.

Integrity monitor

- aggiunte opzioni per limitare l’utilizzo del disco utilizzando l’opzione di modifiche al report nel modulo FIM.

- aggiunto supporto migliorato per il monitoraggio dei percorsi dalle variabili di ambiente.

base64_logFormato aggiunto al generatore di log per Logcollector.

Potete trovare maggiori informazioni su Wazuh sul sito del produttore; a questo link potrete trovare tutta la documentazione necessaria.

Su questo sito potrete invece trovare le varie fasi di installazione, l’integrazione con lo stack elastic, e varie esempi pratici di utilizzo di Wazuh.